Zoom стал более защищенным от мошенников

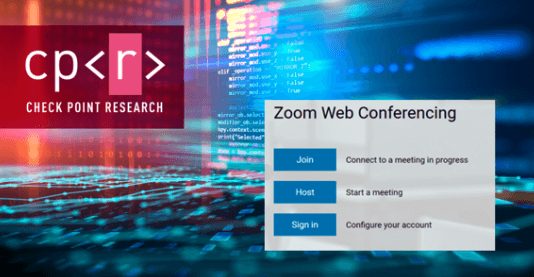

Сотрудники Check Point поделились подробностями устранения проблемы ссылок Vanity URL. Нивелировать козни создателей программы удалось еще в январе. Заказ на проведение соответствующих работ поступил от компании Zoom.

Вышеупомянутые vanity-ссылки помогали отправителям оных позиционировать себя в качестве сотрудников добропорядочных организаций. Достигалось это путем «подстройки» под URL-адреса реально существующих компаний, с использованием их логотипов и прочих фирменных знаков.

Отправка приглашения с Vanity URL организации помогала мошенникам входить в доверие к клиентам таких компаний для обретения доступа к их учетным данным, платежным реквизитам и другой конфиденциальной информации.

«Развод» клиентов реально существующих организаций от имени этих самых организаций осуществлялся двумя методами.

Первый – манипулирование прямыми ссылками (пример – замена исходной ссылки формата https://zoom.us/j/****** на схожий вариант вроде https://<имя компании>.zoom.us/j/*******). Распознать такого рода подмену обычному пользователю весьма затруднительно.

Второй – привязка к имеющимся в распоряжении отдельных организаций фирменным веб-интерфейсам Zoom для конференций. В этом случае злые гении компьютерного разума подстраивались под интерфейс добропорядочной компании для последующего принуждения ее клиентов к переходу по вредоносной ссылке. Распознать подлог, как и в предыдущем случае, без специальных знаний практически невозможно.

Читайте свежие новости из мира мобильных технологий в Гугл Новостях, Facebook и Twitter, а также подписивайтесь на YouTube-канал

|

|